罗马人有一个赞扬人可靠的说法:「你能在黑暗中信任他。」但是正如恺撒在被他的核心集团成员刺杀时意识到的,有时候最好的策略是不要相信任何人。

纵观整个历史,人们被错误的信任伤害得很深。八月份婚外情网站Ashley Madison的用户隐私外泄的事就是一个很好的例证。他们的配偶则是另一个例证。但就网络安全而言,我们终于有能力建立这样一个世界:那里,我们无需信任。把我们带入这个世界的就是测量器件无关的量子加密术(device-independent quantum cryptography)。一旦这项技术完善之后,你即使从头号敌人那里购买安全通讯装置都不必担心被监听。「你无须信任任何人。」 牛津大学物理学家Artur Ekert如是说。正是他在密码学上的创新激发了这个设想。

这种绝对安全的未来还只是个远景。当今的加密系统并不稳定。我们所有网上购物、银行交易和个人信息的安全性都仅仅建立在数学问题的难度上。如今最为著名的密码系统,RSA,用的是两个非常大的质数的乘积来建立密钥。这两个质数是保密的,但是他们的乘积——一个非常长的二进制数则是公开的。这个公钥可以用来加密数据,但只有知道了那两个原始质数才能解密。RSA的安全性就依赖于大数分解这个数学难题——没有已知的快捷方法能找到一个大数的质因子。唯一的方法就是穷举,一个一个地尝试所有的可能性。

或者说,这只是我们的希望。「我们不能证明这些数学难题无法攻克」 Ekert说。发明出让传统计算机快速地进行质因数分解的方法也并非绝不可能。也许有人已经找到了方法,只是聪明地保密着。如果这样的算法公之于众,网上交易将崩溃,金融交易和绝密的政府通信会曝光。「这将是一个真正的灾难,」加拿大滑铁卢量子计算机研究所 的Michele Mosca说。「这就像千年虫问题,只不过我们不确定它什么时候会发生。」

即使我们可以证明质因数分解问题超出了传统计算机的能力,还有量子计算机呢。因为量子计算机用量子现象计算,它们能同时考虑所有可能的质数。麻省理工学院的数学家Peter Shor早在1994年就表示,这件事将很快实现。简单的量子计算机已经出现,能够实现Shor想法的高级机器也不远了。

在量子计算面前重振旗鼓的一种方式便是以毒攻毒,使用量子密码。这保证了密钥完全随机、不可预测,而且无法破解。

量子密码依靠的是光子和电子这样的物理粒子可以处于叠加态的特性。这些粒子的各种特性,例如自旋极化,可以同时处于多个状态,仅在观测时呈现出精确值。利用这些特点进行加密,你就阻止了任何偷窥秘钥的企图:因为偷窥会改变最终测量结果,从而破坏密钥的防篡改锁定。这种技术已经在保护医疗数据、金融交易和瑞士竞选中使用。

现行的量子加密系统在发报方(通常称为Alice)发送出一个极化光子之前对它进行测量。信息的接收方(通常称为Bob)选择一种特定的方式也来测量这个光子的极化度,然后与Alice用明文对比测量结果。这样,秘钥中的一个位数就产生了。如此循环下去,Alice与Bob就能生成整串密码。

你也许会认为这就足够好了,但是这种类型的量子加密有一个弱点。「你一直得在某些模块上做一些假设。」Mosca在滑铁卢的同事Vadim Makarov说。他曾「骇进」世界上许多「安全」系统,揭露这些「假设」所隐含的问题。他承认要利用系统的这些薄弱之处确实非常繁琐,但当涉及到国家安全或者银行大宗交易的时候,谁又能保证没人会去做呢?

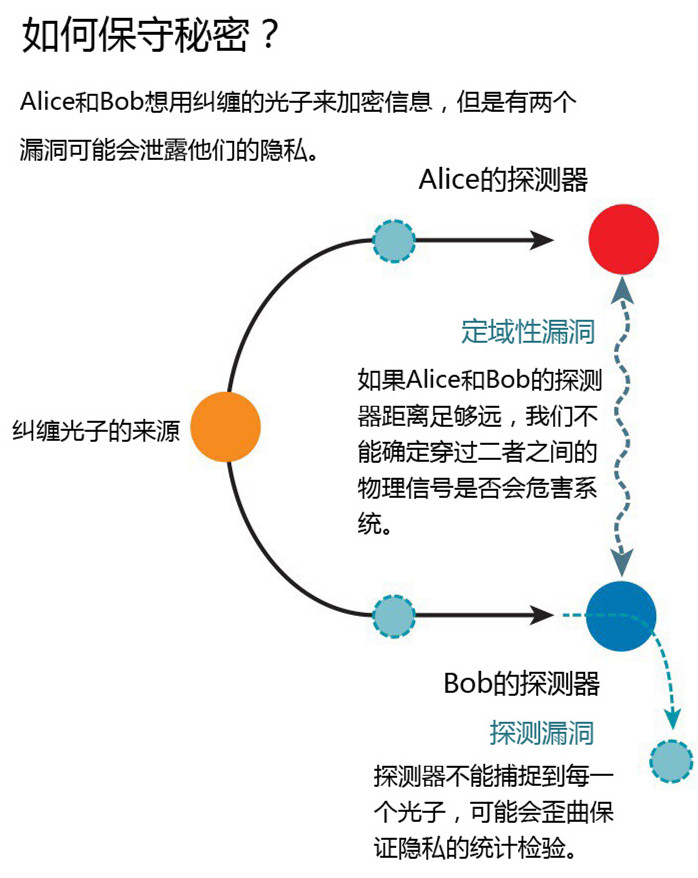

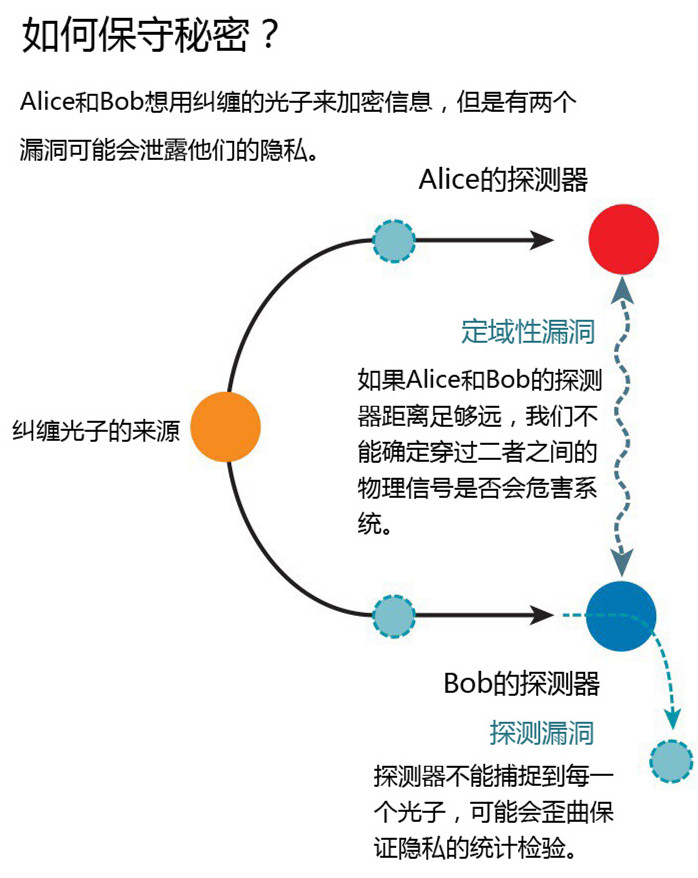

著名的探测漏洞(detection loophole)就是其中的一个薄弱之处。由于探测装置的有效性并没有高到能探测到被发射的所有光子,所以实际操作中的量子加密就好像快递大军不断地给一个不定时午休的办公室送出多个密钥副本(也许有一个副本就在无人值守时落入了敌手)。由于Bob不能侦测到全部光子,Alice不得不送出比需要更多的光子。漏网之光子的存在就意味着Alice与Bob不能确认它们的装置是彻底安全的。

解决这些技术细节也不是不可能,但是随着探测漏洞而来的还有一个更微妙的问题,直指信任问题的核心。

想象一下你买来了最先进的量子加密系统,包装完好,还带着亮闪闪的安全保证徽标。但是你怎么知道制造商没有在里面留了一个后门来读取并出卖你的秘密呢?

这没办法不引起我们的注意。一旦新的加密技术成型,政府,公司和情报机构就会寻找——甚至索要——这项新技术的漏洞以便他们从中利用。举个例子,或许你的一台加密了的设备已经预先被设置好吐出一组解密数据,并储存在了某人在某地的文件里,或者机器内部有一个边信道读取并复制你的密码。

这里就要轮到设备无关的加密登场了。

这项技术起源于Ekert在1991年新开发出的一种量子加密形式。

它与之前的技术一样使用了光子流,Alice测量了一束光子的性质来生成一列随机数。别出心裁之处在于:这回Bob从同一个光子源中也得到了一束光子,而且他的光子和Alice的“纠缠”在了一起。纠缠的光子成对地生成,而且它们的性质微妙地联系在一起。如果Alice有一对光子中的一个,Bob接下来就会有另一个,他们就可以对相应的光子进行测量并进而得出共有密码的每一位。

如此随机

直到2004年前,Ekert的想法和以前的量子加密一样,都没有解决前面提到的漏洞(见下图)。但是这一切因为西班牙巴塞罗那光子学中心的Antonio Acin和他的同事们改变了。他们意识到这种加密技术包含了一种检测厂商可信度的手段。这一点意义重大:你可以从你最糟糕的敌人手里买到设备却依然可以确信他不会泄露你的秘密。“这对我来说很意外,” Ekert说,“有时候你的发明会比你自己还要来的聪明。”

量子理论说两个纠缠在一起的光子互相是“专一”的:它们没有与任何其他东西有联系,因此没有信息可以泄露出去。Acin的基本观点是你可以用贝尔测试(Bell test)验证这个理论。

这个测试于1964年首先被物理学家John Bell提出,目的是确定两组数字是否比随机过程得到的结果相关性更强。“它们之间的相关性越高,它们与外界联系的可能就越小。”Ekert 说。

如果你的系统通过了贝尓测试,你就在三个问题上有了切实可靠的保证。第一,你的密码是随机产生的,因此它无法被预测。第二,密码长度也存在固有随机性,因此无法被猜到。第三,也是最重要的,没有人能够用某些后门程序获取你的密码。如果有人这么做,那么量子纠缠的“专一性”就被破坏了。

这个计划只有一个问题:未曾有人打造过一个滴水不漏的实验装置以进行贝尔测试。它面临着与今版的量子加密术同样的问题,加之引入的量子纠缠使得问题更加复杂。

这是由于定域性漏洞(locality loophole),即也许有一些未被发现的信号在纠缠态的粒子之间传递信息。如果这种信号传递存在,为两个粒子分别选择测量的量的随机性将被动摇,于是就为某些天才敌人打开了操纵这些信号的大门。

以上这些可能看起来有些杞人忧天,但是有两个理由驱使我们深究下去。一方面,如果解决了这个问题我们就完全不必要去信任任何东西。另一方面,这是量子加密术和物理学家试图证明的量子理论正确性的交点。借此机会,我们可以拂去萦绕良久的疑惑,一窥那纠缠的粒子之间是否真的存在什么诡异的联系。

要证明它就要进行一个严密的贝尔测试,同时排除探测漏洞和定域性漏洞。自贝尔公开了他的实验的51年中,这项课题的研究者都做不到两全其美。同时解决这两个漏洞非常困难,用荷兰Delft理工大学的Stephanie Wehner的话说,“这就像是我可以骑自行车,也可以玩杂耍,所以我应该可以做到一边骑车,一边玩杂耍,但其实这远比想的要难。”

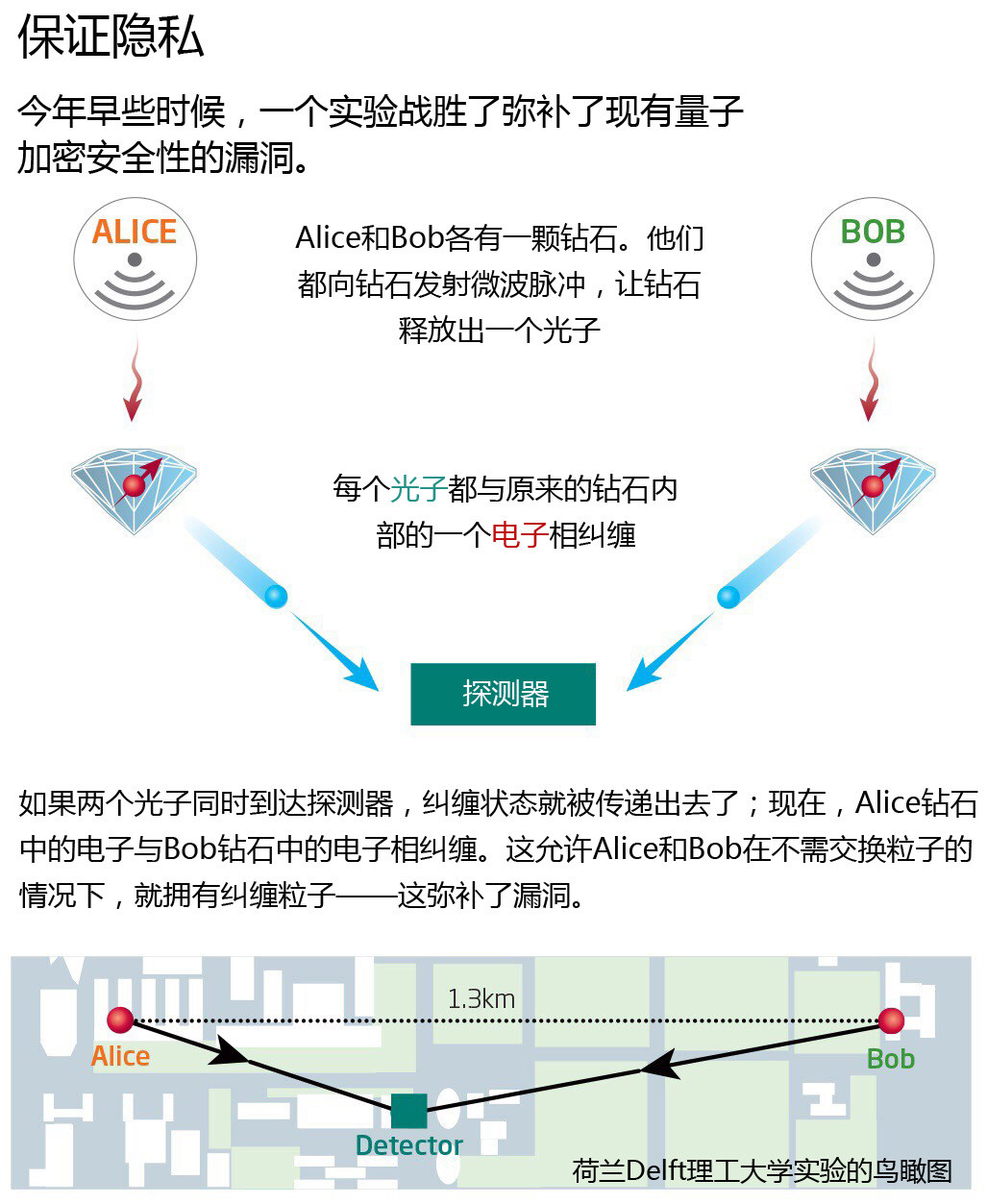

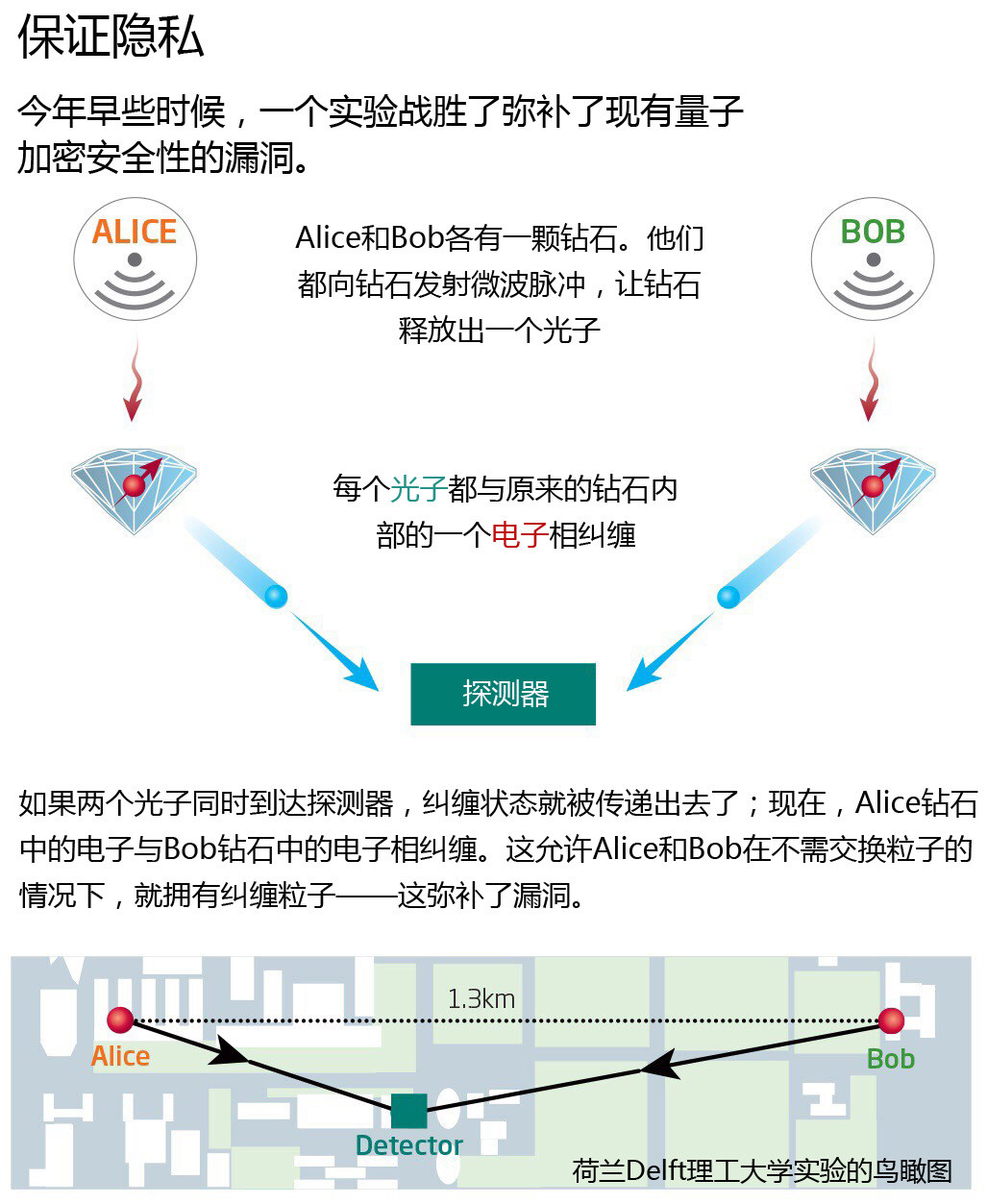

但是今年早些时候,Wehner和她的同事最终实现了一个无漏洞的贝尔测试 (这项工作发表在了

Nature杂志上)。他们利用的核心思想叫做纠缠交换(entanglement swapping)。Delft团队将两颗钻石放置在相距1.3公里的位置。想象一下我们上文提到的Alice守着一颗钻石,而BOB守着另一颗。每颗钻石都有一个叫做氮空位中心(nitrogen vacancy centre)的缺陷。用微波脉冲轰击氮空位中心的电子会产生一个与该电子纠缠的光子。在他们设计的实验中两个脉冲几乎同时分别击向两颗钻石,各自释放的光子射向中间的一个探测器。接下来就是一个聪明绝顶的环节,如果两边的光子同时到达中间的探测器,那么纠缠态就从各自的光子-电子组合中转换到两个电子之间。现在Bob和Alice就有了一对不曾游离出去的纠缠态电子。(请看下方的“安全保障原理图”)

由于电子比光子更容易探测,这个实验轻易地补上了探测漏洞。并且,由于电子相聚太过遥远,研究者有一个4微秒的窗口,可以用来测量它们的关系——对21世纪的物理学来说,这个时间足够长了——并且证明任何可能改变它们关系的物理信号都必须超光速。由于这是广义相对论所不允许的,定域性漏洞也就被堵上了。

层层包裹之下

多亏了这种独创性,粒子相关性终于通过了贝尔测试,而且我们知道它们并不是由于探测失误而产生的,也不是因为通讯漏洞。Wehner的同事、领导了该项研究的Bas Henson说:「这感觉太棒了。」最终,我们终于堵上了漏洞。量子理论通过了测试。我们知道,它可以用来创造一个可证明为安全的密码系统。

不过,依然存在一些未被抚平的褶皱——早已桎梏密码学家多年的那些老家伙。比如说,你的敌人可能会破窗而入,溜进你的办公室,偷走你的钥匙。Mosca说:「物理安全永远是一个问题。如果我能够进入你的实验室,看到文本,那我根本不需要破译你的密码。」Makarov提出了另一个警告:密钥分配可能是独立于设备的,但是系统的其他部分有可能被攻破。「你必须相信,终端站的所有部分都不包含任何恶意的成分。」

刨除这些终极的问题,我们已经到达了完善安全之路的尽头。从理论证据到实际应用还需要一定的时间:现在,如何实施这套技术依然是一个艰难的工作。 Delft大学的研究团队在9天时间内得到了245对量子纠缠——对产生密钥所需要的几千个数字来说,这个效率还是太低了。但是,进展正在发生。Henson说:「我们期待在不远的未来能够以快上10万倍的速度产生纠缠态。」

测量设备无关的量子密码学是终极的保密手段。它终于出现在我们触手可及的地方。量子部分提供了不可破解的方案;对测量设备的无关性保证了供应商无法实施干扰。Mosca说:「就物理安全性而言,这是最好的。」 Ekert同意这个观点:贝尔测试的常规程序很简单,任何人都可以使用。「你甚至不用理解物理学。」

选自新科学家,作者Michael Brooks,图片Jamie Mills,机器之心编译出品。参与人员:Chen Duo,Xuechen,20e,汪汪,Bing Wu。  这种绝对安全的未来还只是个远景。当今的加密系统并不稳定。我们所有网上购物、银行交易和个人信息的安全性都仅仅建立在数学问题的难度上。如今最为著名的密码系统,RSA,用的是两个非常大的质数的乘积来建立密钥。这两个质数是保密的,但是他们的乘积——一个非常长的二进制数则是公开的。这个公钥可以用来加密数据,但只有知道了那两个原始质数才能解密。RSA的安全性就依赖于大数分解这个数学难题——没有已知的快捷方法能找到一个大数的质因子。唯一的方法就是穷举,一个一个地尝试所有的可能性。

或者说,这只是我们的希望。「我们不能证明这些数学难题无法攻克」 Ekert说。发明出让传统计算机快速地进行质因数分解的方法也并非绝不可能。也许有人已经找到了方法,只是聪明地保密着。如果这样的算法公之于众,网上交易将崩溃,金融交易和绝密的政府通信会曝光。「这将是一个真正的灾难,」加拿大滑铁卢量子计算机研究所 的Michele Mosca说。「这就像千年虫问题,只不过我们不确定它什么时候会发生。」

即使我们可以证明质因数分解问题超出了传统计算机的能力,还有量子计算机呢。因为量子计算机用量子现象计算,它们能同时考虑所有可能的质数。麻省理工学院的数学家Peter Shor早在1994年就表示,这件事将很快实现。简单的量子计算机已经出现,能够实现Shor想法的高级机器也不远了。

在量子计算面前重振旗鼓的一种方式便是以毒攻毒,使用量子密码。这保证了密钥完全随机、不可预测,而且无法破解。

量子密码依靠的是光子和电子这样的物理粒子可以处于叠加态的特性。这些粒子的各种特性,例如自旋极化,可以同时处于多个状态,仅在观测时呈现出精确值。利用这些特点进行加密,你就阻止了任何偷窥秘钥的企图:因为偷窥会改变最终测量结果,从而破坏密钥的防篡改锁定。这种技术已经在保护医疗数据、金融交易和瑞士竞选中使用。

现行的量子加密系统在发报方(通常称为Alice)发送出一个极化光子之前对它进行测量。信息的接收方(通常称为Bob)选择一种特定的方式也来测量这个光子的极化度,然后与Alice用明文对比测量结果。这样,秘钥中的一个位数就产生了。如此循环下去,Alice与Bob就能生成整串密码。

你也许会认为这就足够好了,但是这种类型的量子加密有一个弱点。「你一直得在某些模块上做一些假设。」Mosca在滑铁卢的同事Vadim Makarov说。他曾「骇进」世界上许多「安全」系统,揭露这些「假设」所隐含的问题。他承认要利用系统的这些薄弱之处确实非常繁琐,但当涉及到国家安全或者银行大宗交易的时候,谁又能保证没人会去做呢?

著名的探测漏洞(detection loophole)就是其中的一个薄弱之处。由于探测装置的有效性并没有高到能探测到被发射的所有光子,所以实际操作中的量子加密就好像快递大军不断地给一个不定时午休的办公室送出多个密钥副本(也许有一个副本就在无人值守时落入了敌手)。由于Bob不能侦测到全部光子,Alice不得不送出比需要更多的光子。漏网之光子的存在就意味着Alice与Bob不能确认它们的装置是彻底安全的。

解决这些技术细节也不是不可能,但是随着探测漏洞而来的还有一个更微妙的问题,直指信任问题的核心。

想象一下你买来了最先进的量子加密系统,包装完好,还带着亮闪闪的安全保证徽标。但是你怎么知道制造商没有在里面留了一个后门来读取并出卖你的秘密呢?

这没办法不引起我们的注意。一旦新的加密技术成型,政府,公司和情报机构就会寻找——甚至索要——这项新技术的漏洞以便他们从中利用。举个例子,或许你的一台加密了的设备已经预先被设置好吐出一组解密数据,并储存在了某人在某地的文件里,或者机器内部有一个边信道读取并复制你的密码。

这里就要轮到设备无关的加密登场了。

这项技术起源于Ekert在1991年新开发出的一种量子加密形式。

它与之前的技术一样使用了光子流,Alice测量了一束光子的性质来生成一列随机数。别出心裁之处在于:这回Bob从同一个光子源中也得到了一束光子,而且他的光子和Alice的“纠缠”在了一起。纠缠的光子成对地生成,而且它们的性质微妙地联系在一起。如果Alice有一对光子中的一个,Bob接下来就会有另一个,他们就可以对相应的光子进行测量并进而得出共有密码的每一位。

这种绝对安全的未来还只是个远景。当今的加密系统并不稳定。我们所有网上购物、银行交易和个人信息的安全性都仅仅建立在数学问题的难度上。如今最为著名的密码系统,RSA,用的是两个非常大的质数的乘积来建立密钥。这两个质数是保密的,但是他们的乘积——一个非常长的二进制数则是公开的。这个公钥可以用来加密数据,但只有知道了那两个原始质数才能解密。RSA的安全性就依赖于大数分解这个数学难题——没有已知的快捷方法能找到一个大数的质因子。唯一的方法就是穷举,一个一个地尝试所有的可能性。

或者说,这只是我们的希望。「我们不能证明这些数学难题无法攻克」 Ekert说。发明出让传统计算机快速地进行质因数分解的方法也并非绝不可能。也许有人已经找到了方法,只是聪明地保密着。如果这样的算法公之于众,网上交易将崩溃,金融交易和绝密的政府通信会曝光。「这将是一个真正的灾难,」加拿大滑铁卢量子计算机研究所 的Michele Mosca说。「这就像千年虫问题,只不过我们不确定它什么时候会发生。」

即使我们可以证明质因数分解问题超出了传统计算机的能力,还有量子计算机呢。因为量子计算机用量子现象计算,它们能同时考虑所有可能的质数。麻省理工学院的数学家Peter Shor早在1994年就表示,这件事将很快实现。简单的量子计算机已经出现,能够实现Shor想法的高级机器也不远了。

在量子计算面前重振旗鼓的一种方式便是以毒攻毒,使用量子密码。这保证了密钥完全随机、不可预测,而且无法破解。

量子密码依靠的是光子和电子这样的物理粒子可以处于叠加态的特性。这些粒子的各种特性,例如自旋极化,可以同时处于多个状态,仅在观测时呈现出精确值。利用这些特点进行加密,你就阻止了任何偷窥秘钥的企图:因为偷窥会改变最终测量结果,从而破坏密钥的防篡改锁定。这种技术已经在保护医疗数据、金融交易和瑞士竞选中使用。

现行的量子加密系统在发报方(通常称为Alice)发送出一个极化光子之前对它进行测量。信息的接收方(通常称为Bob)选择一种特定的方式也来测量这个光子的极化度,然后与Alice用明文对比测量结果。这样,秘钥中的一个位数就产生了。如此循环下去,Alice与Bob就能生成整串密码。

你也许会认为这就足够好了,但是这种类型的量子加密有一个弱点。「你一直得在某些模块上做一些假设。」Mosca在滑铁卢的同事Vadim Makarov说。他曾「骇进」世界上许多「安全」系统,揭露这些「假设」所隐含的问题。他承认要利用系统的这些薄弱之处确实非常繁琐,但当涉及到国家安全或者银行大宗交易的时候,谁又能保证没人会去做呢?

著名的探测漏洞(detection loophole)就是其中的一个薄弱之处。由于探测装置的有效性并没有高到能探测到被发射的所有光子,所以实际操作中的量子加密就好像快递大军不断地给一个不定时午休的办公室送出多个密钥副本(也许有一个副本就在无人值守时落入了敌手)。由于Bob不能侦测到全部光子,Alice不得不送出比需要更多的光子。漏网之光子的存在就意味着Alice与Bob不能确认它们的装置是彻底安全的。

解决这些技术细节也不是不可能,但是随着探测漏洞而来的还有一个更微妙的问题,直指信任问题的核心。

想象一下你买来了最先进的量子加密系统,包装完好,还带着亮闪闪的安全保证徽标。但是你怎么知道制造商没有在里面留了一个后门来读取并出卖你的秘密呢?

这没办法不引起我们的注意。一旦新的加密技术成型,政府,公司和情报机构就会寻找——甚至索要——这项新技术的漏洞以便他们从中利用。举个例子,或许你的一台加密了的设备已经预先被设置好吐出一组解密数据,并储存在了某人在某地的文件里,或者机器内部有一个边信道读取并复制你的密码。

这里就要轮到设备无关的加密登场了。

这项技术起源于Ekert在1991年新开发出的一种量子加密形式。

它与之前的技术一样使用了光子流,Alice测量了一束光子的性质来生成一列随机数。别出心裁之处在于:这回Bob从同一个光子源中也得到了一束光子,而且他的光子和Alice的“纠缠”在了一起。纠缠的光子成对地生成,而且它们的性质微妙地联系在一起。如果Alice有一对光子中的一个,Bob接下来就会有另一个,他们就可以对相应的光子进行测量并进而得出共有密码的每一位。

量子理论说两个纠缠在一起的光子互相是“专一”的:它们没有与任何其他东西有联系,因此没有信息可以泄露出去。Acin的基本观点是你可以用贝尔测试(Bell test)验证这个理论。

这个测试于1964年首先被物理学家John Bell提出,目的是确定两组数字是否比随机过程得到的结果相关性更强。“它们之间的相关性越高,它们与外界联系的可能就越小。”Ekert 说。

如果你的系统通过了贝尓测试,你就在三个问题上有了切实可靠的保证。第一,你的密码是随机产生的,因此它无法被预测。第二,密码长度也存在固有随机性,因此无法被猜到。第三,也是最重要的,没有人能够用某些后门程序获取你的密码。如果有人这么做,那么量子纠缠的“专一性”就被破坏了。

这个计划只有一个问题:未曾有人打造过一个滴水不漏的实验装置以进行贝尔测试。它面临着与今版的量子加密术同样的问题,加之引入的量子纠缠使得问题更加复杂。

这是由于定域性漏洞(locality loophole),即也许有一些未被发现的信号在纠缠态的粒子之间传递信息。如果这种信号传递存在,为两个粒子分别选择测量的量的随机性将被动摇,于是就为某些天才敌人打开了操纵这些信号的大门。

以上这些可能看起来有些杞人忧天,但是有两个理由驱使我们深究下去。一方面,如果解决了这个问题我们就完全不必要去信任任何东西。另一方面,这是量子加密术和物理学家试图证明的量子理论正确性的交点。借此机会,我们可以拂去萦绕良久的疑惑,一窥那纠缠的粒子之间是否真的存在什么诡异的联系。

要证明它就要进行一个严密的贝尔测试,同时排除探测漏洞和定域性漏洞。自贝尔公开了他的实验的51年中,这项课题的研究者都做不到两全其美。同时解决这两个漏洞非常困难,用荷兰Delft理工大学的Stephanie Wehner的话说,“这就像是我可以骑自行车,也可以玩杂耍,所以我应该可以做到一边骑车,一边玩杂耍,但其实这远比想的要难。”

但是今年早些时候,Wehner和她的同事最终实现了一个无漏洞的贝尔测试 (这项工作发表在了Nature杂志上)。他们利用的核心思想叫做纠缠交换(entanglement swapping)。Delft团队将两颗钻石放置在相距1.3公里的位置。想象一下我们上文提到的Alice守着一颗钻石,而BOB守着另一颗。每颗钻石都有一个叫做氮空位中心(nitrogen vacancy centre)的缺陷。用微波脉冲轰击氮空位中心的电子会产生一个与该电子纠缠的光子。在他们设计的实验中两个脉冲几乎同时分别击向两颗钻石,各自释放的光子射向中间的一个探测器。接下来就是一个聪明绝顶的环节,如果两边的光子同时到达中间的探测器,那么纠缠态就从各自的光子-电子组合中转换到两个电子之间。现在Bob和Alice就有了一对不曾游离出去的纠缠态电子。(请看下方的“安全保障原理图”)

量子理论说两个纠缠在一起的光子互相是“专一”的:它们没有与任何其他东西有联系,因此没有信息可以泄露出去。Acin的基本观点是你可以用贝尔测试(Bell test)验证这个理论。

这个测试于1964年首先被物理学家John Bell提出,目的是确定两组数字是否比随机过程得到的结果相关性更强。“它们之间的相关性越高,它们与外界联系的可能就越小。”Ekert 说。

如果你的系统通过了贝尓测试,你就在三个问题上有了切实可靠的保证。第一,你的密码是随机产生的,因此它无法被预测。第二,密码长度也存在固有随机性,因此无法被猜到。第三,也是最重要的,没有人能够用某些后门程序获取你的密码。如果有人这么做,那么量子纠缠的“专一性”就被破坏了。

这个计划只有一个问题:未曾有人打造过一个滴水不漏的实验装置以进行贝尔测试。它面临着与今版的量子加密术同样的问题,加之引入的量子纠缠使得问题更加复杂。

这是由于定域性漏洞(locality loophole),即也许有一些未被发现的信号在纠缠态的粒子之间传递信息。如果这种信号传递存在,为两个粒子分别选择测量的量的随机性将被动摇,于是就为某些天才敌人打开了操纵这些信号的大门。

以上这些可能看起来有些杞人忧天,但是有两个理由驱使我们深究下去。一方面,如果解决了这个问题我们就完全不必要去信任任何东西。另一方面,这是量子加密术和物理学家试图证明的量子理论正确性的交点。借此机会,我们可以拂去萦绕良久的疑惑,一窥那纠缠的粒子之间是否真的存在什么诡异的联系。

要证明它就要进行一个严密的贝尔测试,同时排除探测漏洞和定域性漏洞。自贝尔公开了他的实验的51年中,这项课题的研究者都做不到两全其美。同时解决这两个漏洞非常困难,用荷兰Delft理工大学的Stephanie Wehner的话说,“这就像是我可以骑自行车,也可以玩杂耍,所以我应该可以做到一边骑车,一边玩杂耍,但其实这远比想的要难。”

但是今年早些时候,Wehner和她的同事最终实现了一个无漏洞的贝尔测试 (这项工作发表在了Nature杂志上)。他们利用的核心思想叫做纠缠交换(entanglement swapping)。Delft团队将两颗钻石放置在相距1.3公里的位置。想象一下我们上文提到的Alice守着一颗钻石,而BOB守着另一颗。每颗钻石都有一个叫做氮空位中心(nitrogen vacancy centre)的缺陷。用微波脉冲轰击氮空位中心的电子会产生一个与该电子纠缠的光子。在他们设计的实验中两个脉冲几乎同时分别击向两颗钻石,各自释放的光子射向中间的一个探测器。接下来就是一个聪明绝顶的环节,如果两边的光子同时到达中间的探测器,那么纠缠态就从各自的光子-电子组合中转换到两个电子之间。现在Bob和Alice就有了一对不曾游离出去的纠缠态电子。(请看下方的“安全保障原理图”)

由于电子比光子更容易探测,这个实验轻易地补上了探测漏洞。并且,由于电子相聚太过遥远,研究者有一个4微秒的窗口,可以用来测量它们的关系——对21世纪的物理学来说,这个时间足够长了——并且证明任何可能改变它们关系的物理信号都必须超光速。由于这是广义相对论所不允许的,定域性漏洞也就被堵上了。

由于电子比光子更容易探测,这个实验轻易地补上了探测漏洞。并且,由于电子相聚太过遥远,研究者有一个4微秒的窗口,可以用来测量它们的关系——对21世纪的物理学来说,这个时间足够长了——并且证明任何可能改变它们关系的物理信号都必须超光速。由于这是广义相对论所不允许的,定域性漏洞也就被堵上了。